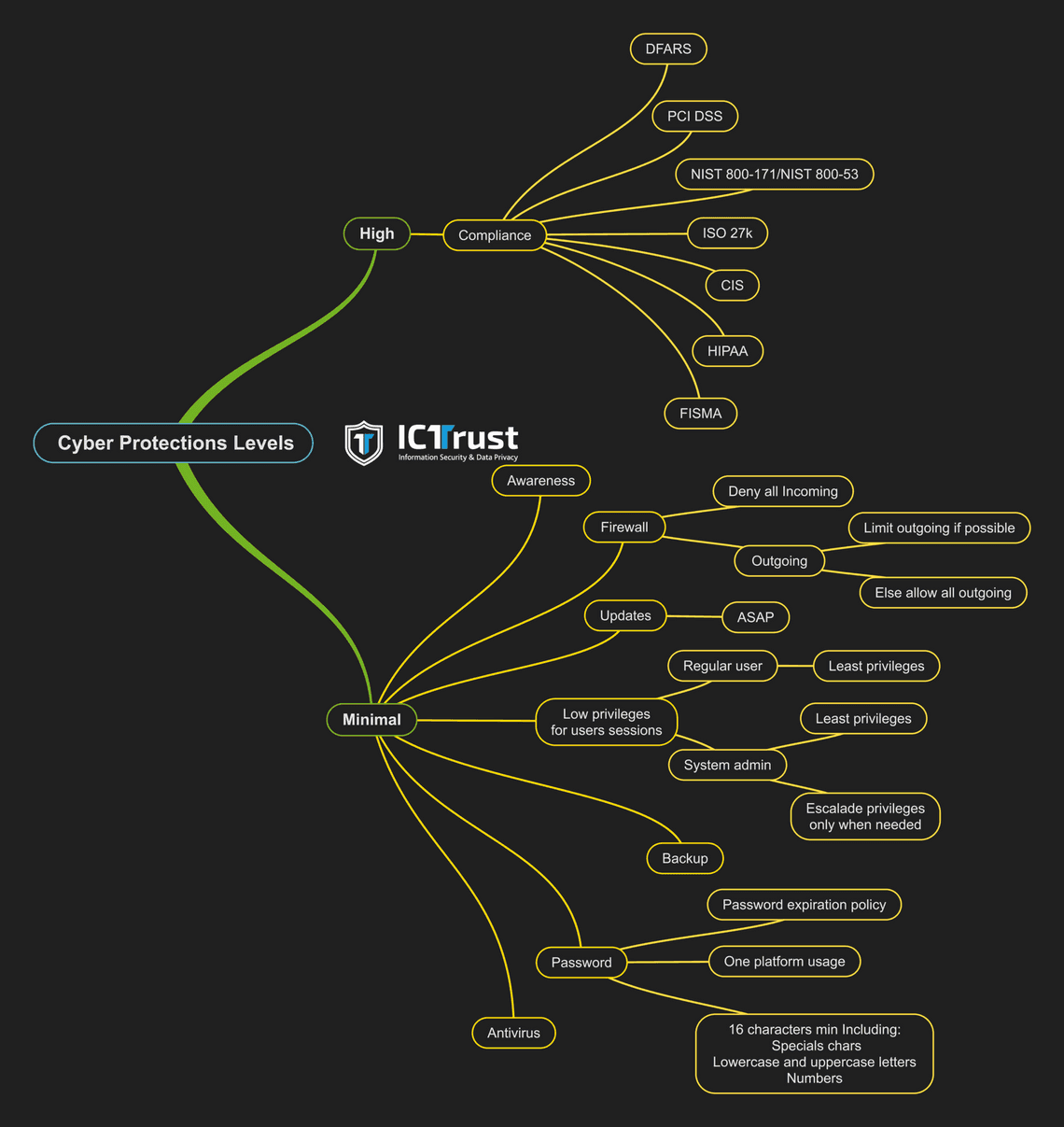

Quel niveau de sécurité doit-on implémenter?

Une des questions qui se pose est “Quel niveau de sécurité doit-on implémenter ?“. La réponse à celle-ci varie d’une organisation à l’autre selon la sensibilité des données dont l’organisation dispose ou traite ainsi que les risques qui peuvent la menacer. Une analyse des risques/menaces peut être effectuée afin de définir les points les plus critiques et les priorités.

Si l’organisation dispose de données sensibles ou critiques, les normes de conformité sont les solutions à considérer selon votre type d’activité.

Dans cet article quelques bonnes pratiques seront abordées pour un niveau de sécurité “minimal”:

Les mises à jour

Les mises à jour sont un des points clés pour se protéger d’une partie des risques des cyberattaques. Les mises à jour de sécurité sont importantes et doivent être effectuées dans les plus brefs délais car elles corrigent des vulnérabilités.

Un système sans les dernières mises à jour de sécurité et un système considéré comme étant “vulnérable”.

Sensibilisation

La sensibilisation permet à toutes les collaboratrices et collaborateurs de l’organisation d’être au courant de quelques différentes techniques utilisées par les acteurs malveillants.

Antivirus

Un antivirus installé et à jour détecte différents types de malware mais pas tous. Cela permet d’être protégé contre une grande partie des risques de malware (en découvrir plus).

Minimum de privilèges

Il est conseillé de limiter au maximum les droits des utilisateurs, les administrateurs inclus. En limitant les droits des utilisateurs, la propagation du malware sera plus difficile avec un utilisateur restreint qu’un utilisateur avec un maximum de privilèges (en considérant que les systèmes disposent des dernières mises à jour de sécurité).

Sauvegardes

Les sauvegardes sont indispensables pour éviter que l’activité de l’organisation soit paralysée à cause d’un ransomware ou autre programme malveillant. Les sauvegardes doivent être chiffrées et stockées dans un endroit gouverné par les règles minimales strictement nécessaires.

Pare-feu

Pour les pares-feux, physiques ou logiciels, les règles doivent être définies et maintenues selon les règles de l’art afin d’éviter de pencher la balance de son utilité à l’autre sens.

Les règles des pares-feux logiciels des postes de travail peuvent demander du temps et des ressources à être configurées de manière stricte (si l’organisation ne dispose pas d’un MDM (“Mobile Device Management”)). Dans ce cas, la solution peut être d’interdire le trafic entrant sur tous les ports et pour tous les services des stations de travail.

Mots de passe

Les mots de passe jouent un rôle crucial concernant la protection des comptes des collaboratrices et collaborateurs, et de l’organisation par extension. Définir une politique de mot de passe est une solution à considérer pour une bonne assurance :

- 15 caractères minimum incluant minuscules, majuscules, chiffres et caractères spéciaux.

- Délais d’expiration des mots de passe, à définir selon l’importance des comptes.

- Activation d’authentification à deux facteurs.

- Mot de passe unique pour chaque plateforme ou système.